デジタルトランスフォーメーション(DX)の加速とともに、企業が取り扱うデータの価値は飛躍的に高まりました。一方で、その資産を狙うサイバー攻撃の手法もまた、日々巧妙化・高度化の一途をたどっています。ランサムウェアによる事業停止、標的型攻撃による機密情報の窃取、あるいはサプライチェーンを悪用した攻撃など、企業の存続を脅かすリスクは枚挙にいとまがありません。

かつては「社内ネットワークとインターネットの境界を守れば安全」という考え方が主流でしたが、クラウドサービスの普及やテレワークの常態化により、その境界線は曖昧になりました。侵入されることを前提とした対策、すなわち「ゼロトラスト」の考え方が広まる中、重要視されているのが「24時間365日体制での監視」です。

そこで企業のセキュリティ対策の要として注目されているのが「SOC(Security Operations Center)」です。本コラムでは、SOCの定義や仕組みといった基礎知識から、CSIRTとの違い、導入によって得られる具体的なメリット、そして最新の市場動向まで、専門用語を交えつつ徹底的に解説します。自社のセキュリティ体制強化を検討されている担当者様にとって、最適な判断材料となるよう全体像を紐解いていきましょう。

SOC(ソック)とは「Security Operations Center」の略称であり、企業や組織の情報システムに対するサイバー攻撃の脅威を、24時間365日体制で監視・分析・対応するための専門組織(またはその機能を持つ施設)を指します。

SOCには「自社構築(内部SOC / プライベートSOC)」と「外部委託(外部SOC / SOCサービス)」があります。ここでは双方に共通する内容を解説します。

SOCの最大のミッションは、サイバー攻撃の予兆や痕跡をいち早く発見し、実被害の発生を防ぐ、あるいは被害を最小限に抑えることです。 具体的には、ファイアウォールなどのネットワーク機器、サーバー、パソコンなどのエンドポイント、さらにはクラウドサービスなどから出力される膨大な「ログ(記録データ)」を集約・監視します。

通常、企業内のシステムからは秒単位で大量のログが生成されますが、その大半は正常な通信記録です。SOCのアナリストは、SIEM(Security Information and Event Management)などの分析基盤を活用し、膨大な正常ログの中に埋もれた「ごくわずかな異常(攻撃の兆候)」を見つけ出します。

ウイルス対策ソフトやファイアウォールが「攻撃をブロックする(防御)」ツールであるのに対し、SOCは「すり抜けてきた攻撃を見つける(検知・監視)」役割を担います。 現代のサイバー攻撃は非常に高度であり、どんなに堅牢な防御壁を築いても100%防ぐことは不可能と言われています。だからこそ、「侵入されたことに気づく仕組み」であるSOCが、セキュリティの最後の砦として機能するのです。

セキュリティ組織やサービスには似たような用語が多く、混同されがちです。ここではSOCと特に関連の深い「CSIRT」との違いを明確にします。

SOCとCSIRT(Computer Security Incident Response Team)は、車の両輪のように連携する組織ですが、その役割には明確な違いがあります。

SOCが異常を検知してCSIRTへトスアップし、CSIRTが具体的な解決に動くという連携フローが一般的です。

なぜ今、多くの企業でSOCの構築や導入が急がれているのでしょうか。その背景には、大きく分けて3つの要因があります。

かつてのサイバー攻撃は愉快犯的なものが多く見られましたが、現在は組織的な犯罪集団による金銭目的の攻撃が主流です。標的型メール攻撃やサプライチェーン攻撃など、手口は極めて巧妙で、従来のセキュリティ製品だけでは検知できないケースが増えています。「侵入を防ぐ」だけでなく「侵入後の動きを可視化し、素早く対処する」体制が必要不可欠となりました。

DX推進により、クラウドサービスの利用やIoT機器の導入が進みました。さらにテレワークの普及で、社外から社内ネットワークへアクセスする端末が激増しています。 守るべき資産が社内ネットワークの外にも分散したことで、監視すべきポイント(アタックサーフェス)が広がり、人手による都度のログ確認では追いつかない状況が生まれています。

経済産業省が策定した「サイバーセキュリティ経営ガイドライン Ver3.0」においても、サプライチェーン全体でのセキュリティ対策や、有事の際の検知・対応体制の整備が求められています。取引先からの信頼を維持するためにも、24時間365日の監視体制(SOC)を持つことが、企業経営における「説明責任(アカウンタビリティ)」の一部となりつつあります。

SOCの現場では具体的にどのような業務が行われているのでしょうか。大きく3つのフェーズに分けて解説します。

SOC運用の基本となるのが、24時間365日のログ監視です。ファイアウォール、IDS/IPS(不正侵入検知/防御システム)の機能を備えるUTMをはじめ、サーバー、プロキシ、EDRなどから送られてくるログを、SIEM等のツールを用いてリアルタイムで相関分析します。 あらかじめ設定したルール(シグネチャ)に基づき、攻撃の疑いがある挙動を検知するとアラートが発行されます。

アラートが上がったからといって、すべてが危険な攻撃とは限りません。業務上の正規の操作を攻撃と誤認する「過検知(False Positive)」も多々あります。 SOCアナリストは、アラートの内容を詳細に分析し、それが「無視して良いもの」か「緊急対応が必要なインシデント(True Positive)」かを判断します。これを「トリアージ」と呼びます。 本当に危険な脅威であると判断された場合、影響範囲(どの端末が、いつ、どのような被害を受けたか)や攻撃元を特定し、CSIRTや担当者へ報告します。

インシデント対応が一段落した後、SOCは再発防止に向けた活動も行います。検知された攻撃手法を分析し、検知ルールのチューニング(最適化)や、新たなセキュリティ対策(多層防御の強化など)の提案を実施します。 日々の運用を通じてナレッジを蓄積し、組織全体のセキュリティレベルを継続的に向上させることがSOCの重要な付加価値です。

SOCの効果的な運用には、高度なセキュリティツールの活用が欠かせません。ここではSOCの中核となる主要な技術用語を解説します。

PCやサーバーなどの「エンドポイント(端末)」における不審な挙動を検知・記録するツールです。ファイルレス攻撃など、従来型のアンチウイルスソフトでは検知できない高度な脅威を可視化します。リモートワーク環境下で特に重要視されています。

ネットワーク上の通信パケットを収集・分析し、異常なトラフィックを検知するソリューションです。社内ネットワーク内部での感染拡大(ラテラルムーブメント)などを発見するのに有効です。

様々なセキュリティ機器やネットワーク機器、サーバーなどのログを一元的に集約し、相関分析を行う統合ログ管理基盤です。単体の機器では気づかない複合的な攻撃の兆候を、複数のログを組み合わせることで発見します。SOCの「頭脳」とも言える存在です。

セキュリティ運用の自動化・効率化ツールです。SIEMなどで検知したアラートに対し、あらかじめ定義した手順(プレイブック)に従って、チケット起票や一次対応(通信遮断など)を自動実行します。人材不足のSOCにおいて、オペレーションの省力化を実現します。

EDRを拡張し、エンドポイントだけでなく、ネットワーク、クラウド、メールなど複数のレイヤーからのデータを統合して分析・対応する新しい概念です。サイロ化(分断)していたセキュリティデータを横断的に見ることで、より高精度な検知と迅速な対応を可能にします。

MDRは、SOCの監視・検知・分析・初動対応といった機能を中心に、外部のセキュリティベンダーがサービスとして提供する形態の一つです。「脅威の検知(Detection)」だけでなく、その後の「対応(Response)」までをマネージドサービスとして一貫して請け負う点が特徴です。MDRは、高度な専門性が求められる監視・対応実務をサービスとして利用できるため、CSIRTを補完しつつ高度なセキュリティ体制を即座に手に入れるための有力な選択肢となっています。

SOCを導入するには、大きく分けて「自社構築(内部SOC / プライベートSOC)」と「外部委託(外部SOC/SOCサービス)」の2つの選択肢があります。

近年では、日中の監視や一次切り分けは自社で行い、夜間・休日や高度な分析のみを外部へ委託する「ハイブリッド型」を採用する企業も増えています。

外部SOCサービスを利用する場合のメリット・デメリットを整理します。

予算や人員に限りのある中小企業や自治体が、失敗しないSOC選びをするためのチェックポイントを挙げます。

SOCおよび関連サービスの市場は急速に拡大しています。

国内のセキュリティ市場動向を見ると、マネージドEDRサービスやSOCサービスの市場規模は右肩上がりで成長を続けています。特に2025年度に向けて市場は拡大基調にあり、数年前と比較しても大幅な伸長が見込まれる分野となっています。

この急速な成長の背景には、従来のような大企業中心の導入だけでなく、サプライチェーン攻撃の標的となりやすい中堅・中小企業(SMB)層においても対策が急務となり、導入が加速しているという実態があります。

これらすべての業種において、「自社だけでは守りきれない」という現実的な課題解決策として、外部SOCサービスの利用が標準化しつつあります。

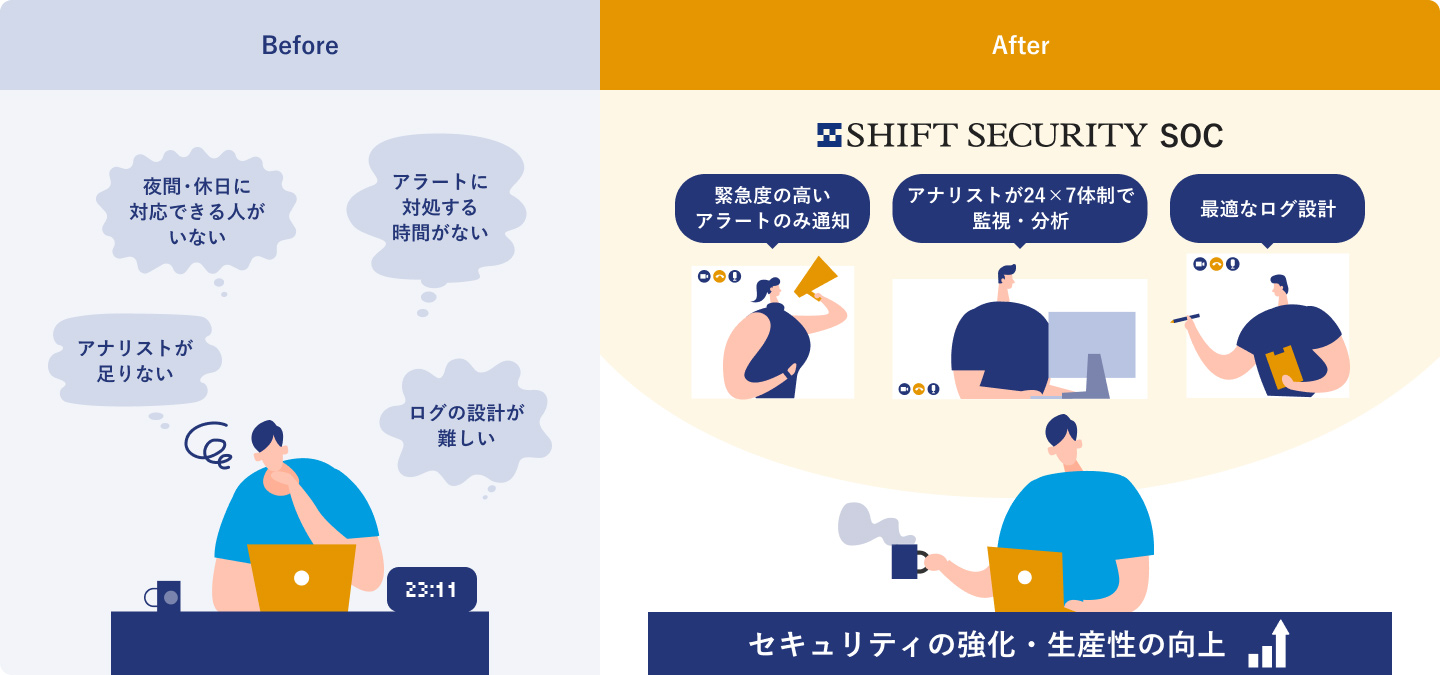

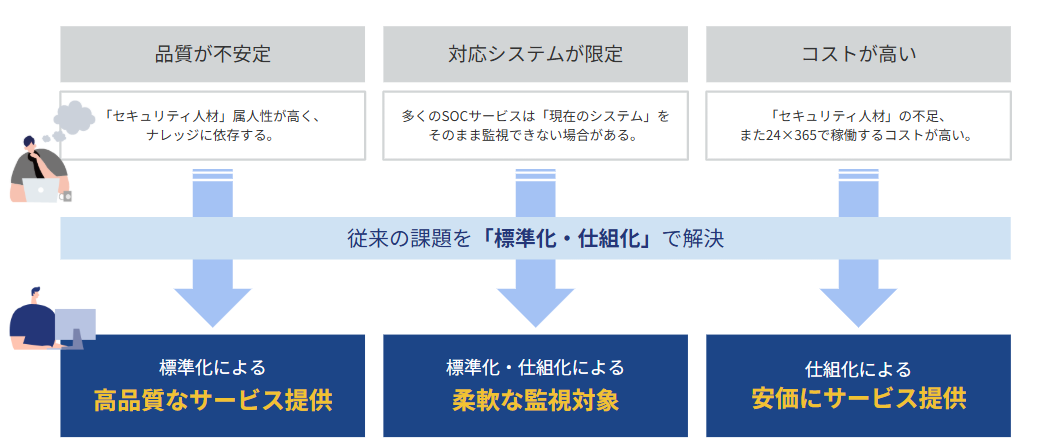

数あるSOCサービスの中でも、ソフトウェアテスト大手のSHIFTグループである「株式会社SHIFT SECURITY」が提供するセキュリティ監視分析サービスは、その品質とコストパフォーマンスで高い評価を得ています。

特定のセキュリティ製品に依存しないため、お客様が既に導入しているUTM、ファイアウォール、EDR、クラウド製品(IaaS・CNAPP・SASE/CASB)などのログをそのまま監視対象にできます。製品の買い替えを強要せず、既存資産を有効活用したSOCサービスの利用が可能です。

SHIFT SECURITYのSOCは、機械的なアラート通知を行いません。熟練のアナリストが「本当に危険なアラート」だけを選別(フィルタリング)してお客様へ通知します。「アラートが多すぎて対応できない」という現場の悩みを解消し、担当者がコア業務に集中できる環境を提供します。

「標準化」のノウハウを活かし、高品質ながらも導入しやすい価格設定を実現しています。不要なメニューを省き、必要な監視機能だけを選択できるため、予算に合わせたスモールスタートや、年次計画に沿った段階的な拡張が可能です。

金融、IT、官公庁・自治体、医療、流通など、業界を問わず幅広い導入実績があり、導入支援から運用、月次レポートの提供まで一貫したサポートを行っています。

サービス詳細:SHIFT SECURITY 監視分析サービス

SOCは「安心できるビジネス環境」のインフラ

現代の企業活動において、SOCは単なる「保険」ではなく、ビジネスを止めないための重要な「インフラ」です。24時間365日の監視体制を敷くことは、サイバー攻撃による経営リスクを最小化するだけでなく、顧客や取引先に対する信頼の証ともなります。

しかし、自社単独でのSOC構築は、人材・コスト・ノウハウの面で極めてハードルが高いのが現実です。だからこそ、信頼できる外部パートナーを選定し、賢くアウトソースすることが経営戦略として正解と言えるでしょう。

「SOC導入を検討しているがコストが心配」「今使っているセキュリティ製品の運用が回っていない」「どこから手をつければいいかわからない」。そのような課題をお持ちの方は、ぜひSHIFT SECURITYにご相談ください。

私たちは、徹底した標準化と仕組化により、高品質なセキュリティ監視を低価格で提供しています。お客様の環境に最適な監視体制を、無理のないコストでご提案いたします。

▼ SOCサービスの詳細はコチラ https://www.shiftsecurity.jp/security-monitoring/

▼ 導入に関するご相談・お見積り依頼はコチラ https://www.shiftsecurity.jp/contact/

お見積り・ご相談など、お気軽にご相談ください

サイトTOPへ